FirmwareDroid: Sicherheitsanalyse von Android Firmware

Das Android Open Source Project (AOSP) ist das wohl am häufigsten verwendeten und modifizierten Betriebssystem für Smartphones und IoT-Geräte weltweit. Sein Marktanteil und seine hohe Anpassungsfähigkeit machen Android zu einem interessanten Betriebssystem für viele Entwickler.

Gefahr im Dschungel der Apps von Drittanbietern

Heutzutage verwenden wir Android-Firmware in Smartphones, Fernsehern, Smartwatches, Autos und anderen Geräten von verschiedenen Anbietern und Herstellern. Die schiere Menge an Android-Firmware und -Geräten macht es für Sicherheitsanalysten schwierig, potenziell schädliche Anwendungen zu erkennen. Eine weitere Tatsache ist, dass viele Hersteller Apps von Drittanbietern in die Firmware einbinden. Solche sogenannte Bloatware hat in der Regel mehr Berechtigungen als Standard-Apps und kann vom Benutzer nicht entfernt werden, ohne das Gerät zu rooten. In den letzten Jahren wurden mehrere Fälle bekannt, bei denen Drittentwickler bösartige Apps in verschiedene Android-Firmware einfügen konnten. Medienberichte behaupten, dass vorinstallierte Malware wie Chamois und Triade in der Lage war, mehrere Millionen Geräte zu infizieren. Solche Fälle zeigen auf, dass besserer Strategien zur Analyse von Android-Firmware benötigt werden.

Detektieren von Sicherheitslücken und potentiell schädlichen Apps

Zur Detektierung von potenziell schädlichen Apps wurde eine Software namens FirmwareDroid entwickelt. FirmwareDroid erlaubt es, vorinstallierte Android Apps aus der Android Firmware zu extrahieren und nach Sicherheitslücken bzw. Malware zu scannen. In der Studie demonstrieren wir anhand realer Daten, dass vorinstallierte Apps tatsächlich eine Bedrohung für Android-Nutzer darstellen, und wir können mehrere Hundert potenziell schädliche Apps mit Scannern wie VirusTotal, AndroGuard und APKiD ausfindig machen. Mit hochmodernen Tools konnten wir während unserer Recherche mehr als 900.000 Android Apps scannen und einzigartige Einblicke in das Android Eco-System geben.

Erkennen von potentiell schädlichen Apps mit Ähnlichkeitsanalyse

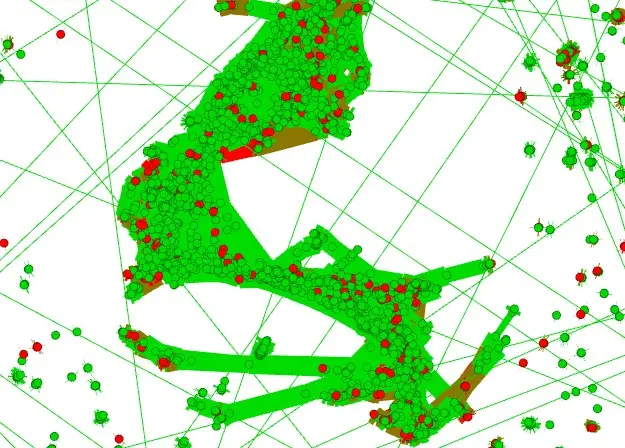

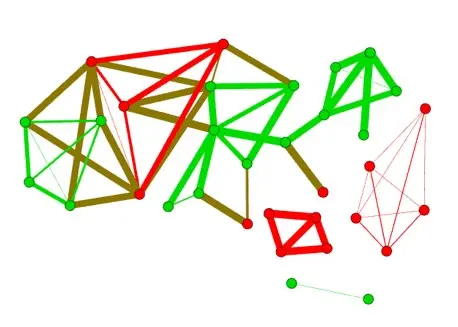

Ausserdem erweiterten wir FirmwareDroid mit Fuzzy-Hashing-Algorithmen und nutzten diese, um Ähnlichkeiten zwischen verschiedenen Binärdateien zu erkennen. Ein eigener FuzzyHash-Cluster-Algorithmus wurde entwickelt, um Apps mit ähnlichen Binärcode aufzuspüren und noch bisher unbekannte Malware zu erkennen. Solcher Cluster können auch als Graph dargestellt werden, bei denen jeder Node eine App abbildet und jede Kante die Ähnlichkeit zwischen zwei Apps. Die Farben im Graph repräsentieren dann, ob eine App als schädlich (in Rot) oder als harmlos (in Grün) eingestuft wird.

Über den Verfasser der Arbeit

Mit der Masterarbeit «FirmwareDroid: Security Analysis oft the Android Firmware EcoSystem» hat Thomas Sutter seinen Titel als Master of Science in Engineering (MSE) erworben. Betreut wurde er am Institut für angewandte Informationstechnologie. Nach Abschluss seiner Masterarbeit, arbeitet er weiterhin an der Entwicklung von FirmwareDroid.

Betreuer: Prof. Dr. Bernhard Tellenbach (ehemalig)